Kiến thức kết nối tới máy chủ qua SSH với chương trình Putty

26/07/2016 10:18 | Lượt xem : 1117

Mục lục

1. SSH là gì? Tại sao phải dùng SSH?

SSH (tiếng Anh: Secure Shell) là một giao thức mạng dùng để thiết lập kết nối mạng một cách bảo mật. SSH hoạt động ở tầng thứ 4 trong mô hình TCP/IP. SSH cho phép tương tác giữa máy chủ và máy khách, sử dụng cơ chế mã hoá đủ mạnh nhằm ngăn chặn các hiện tượng nghe trộm, đánh cắp thông tin trên đường truyền. Đây là điều mà các giao thức trước đây như telnet, rlogin không đáp ứng được. Các công cụ SSH phổ biến như PuTTY, OpenSSH,..cung cấp cho người dùng giao diện thân thiện để thiết lập một kết nối mạng được mã hóa để tạo một kết nối an toàn cho người dùng.

SSH làm việc thông qua 3 bước đơn giản:

- Định danh host – xác định định danh của hệ thống tham gia phiên làm việc SSH.

- Mã hoá – thiết lập kênh làm việc mã hoá.

- Chứng thực – xác thực người sử dụng có quyền đăng nhập hệ thống.

Nếu bạn chưa biết các lệnh cơ bản của SSH thì đọc ngay bài viết dưới đây để hiểu hơn nhé: Các lệnh cơ bản của SSH: Bạn có biết?

2. Hướng dẫn sử dụng phần mềm PuTTY để SSH vào VPS/Server Linux.

PuTTY là một phần mềm cho phép kết nối đến máy chủ (VPS/Server Linux) qua giao thức SSH để thực hiện các điều khiển bằng dòng lệnh (command line). Để sử dụng PuTTY khách hàng cần download phần mềm này về máy tính. Khách hàng có thể tải từ trang chủ bản cài đặt hoặc bản dùng ngay.

Link download: https://the.earth.li/~sgtatham/putty/latest/x86/putty.exe

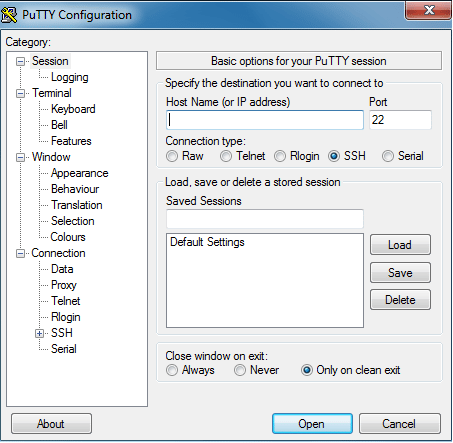

2.1 Mở chương trình PuTTY vừa tải về để cài đặt.

2.2 Nhập thông tin Server cần điều khiển.

Bạn nhập những thông tin sau vào giao diện hiện ra:

- Hostname/IP Address: nhập vào IP hoặc Hostname của Server.

- Port: mặc định là cổng 22.

- Connection Type : SSH

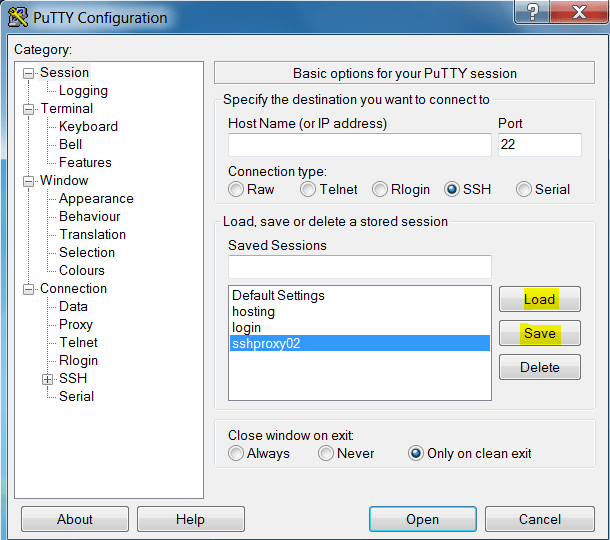

– Ở mục Saved Session: khách hàng có thể lưu lại các kết nối để lần sau không phải nhập lại các thông tin. Điền tên session vào ô Saved – Vào Session và chọn Save. Nếu đã lưu thành công thì khách hàng chỉ cần chọn vào tên session sau đó chọn Load để tạo kết nối.

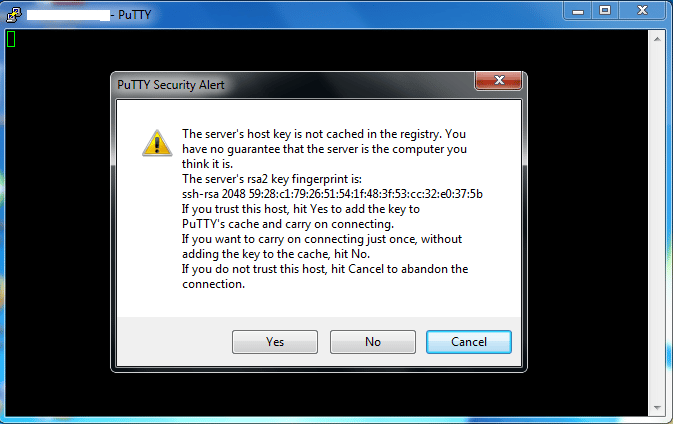

2.3 Hiện ra cửa sổ thông báo

Ở lần kết nối đầu tiên khách hàng sẽ nhận được thông báo như bên dưới. Chọn Yes để tiếp tục.

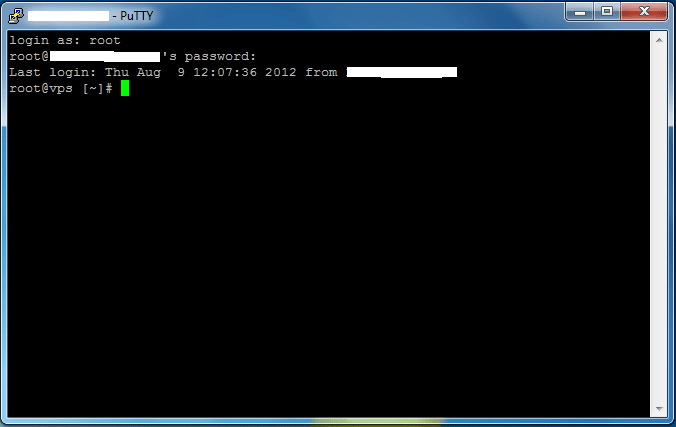

2.4. Nhập thông tin username và password.

Nhập username và password để đăng nhập vào server. Lưu ý là dùng Enter sau mỗi lần nhập username/password. Password sẽ không được hiển thị ra khi nhập nên cần nhập chính xác rồi sau đó Enter.

Tại cửa sổ commandline khách hàng có thể sử dụng các lệnh để cấu hình cho server. Có thể tham khảo một số lệnh điều khiển dành cho Linux tại đây.

2.5. Một vài mẹo nhỏ sử dụng PuTTY.

- Bôi đen đoạn nào đó tức là copy nội dung của đoạn đó vào clipboard (tương đương với Ctrl + C)

- Chuột phải vào PuTTY tương đương với Paste nội dung đã được copy lên PuTTY (tương đương với Ctrl + V)

3. Hướng dẫn tạo kết nối dùng Private key

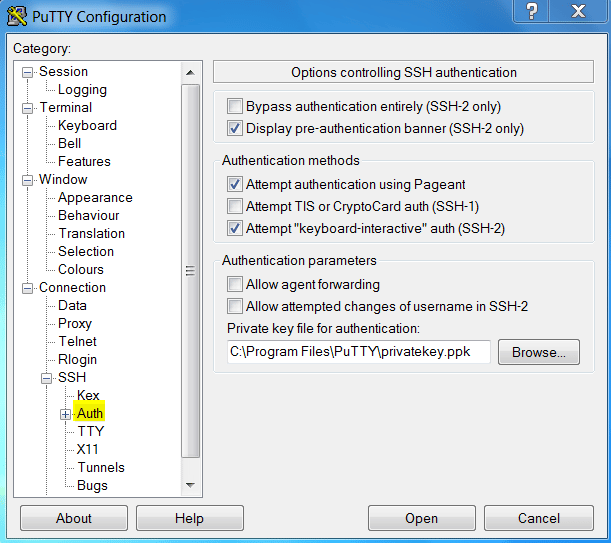

Đối với các máy chủ sử dụng phương thức xác thực tài khoản bằng Private key.

Sau khi đã nhập thông tin HostName (or IP Address) khách hàng cần chọn mục Connection =>SSH => Auth bên phần Category. Sau đó chọn đến file Private key.

Sau đó chọn Open để tạo kết nối.

4. Cách cấu hình cho dịch vụ SSH.

4.1. Cấu hình chỉ cho shh bằng key

Việc truy cập ssh bằng mật khẩu rất nguy hiểm, nên đôi khi người quản trị chỉ muốn cho phép ssh bằng key. Để làm việc này cần mở file:

/etc/ssh/sshd_config

Hãy đảm bảo rằng có 2 dòng sau

PubKeyAuthentication yes

AuthorizedkeysFile .ssh/authorized_keys

Sau đó tìm dòng:

PasswordAuthentication yes

Và đổi Yes thành No.

Sau đó restart lại dịch vụ /etc/init.d/ssh restart

Chú ý: nên để = yes, sau khi cấu hình SSH public key và private key thành công thì chuyển lại về thành = no

4.2. Cấu hình chỉ cho phép một số người dùng được quyền ssh

Vì lí do bảo mật khách hàng có thể không cho user root có quyền ssh bằng cách mở file /etc/ssh/sshd_config tìm dòng sau và đổi Yes thành No.

PermitRootLogin yes

Nếu muốn cho user bất kì nào đó có quyền ssh thì chỉ cần thêm 1 dòng:

AllowUsers user1 user2

Sau đó restart lại dịch vụ /etc/init.d/ssh restart

4.3. Cấu hình thay đổi port SSH

Mặc định SSH sử dụng cổng 22 để kết nối, các hacker có thể lợi dụng điều này để tấn công vào server. Vì thế khách hàng có thể bảo mật server của mình hơn bằng cách thay đổi port ssh.

Mở file /etc/ssh/sshd_config và tìm dòng có ghi:

Port 22

Thay đổi số cổng và khởi động lại dịch vụ SSH bằng lệnh:

/etc/init.d/ssh restart

4.4. Cấu hình chỉ cho phép kết nối ssh từ một số host nhất định.

Danh sách các host bị cấm ssh được lưu trong file /etc/host.deny. Giả sử chúng ta có file /etc/host.deny có nội dung như sau:

sshd: ALL

/etc/host.allow

sshd: 192.168.1.2

thì chỉ có host 192.168.1.2 mới có quyền truy cập ssh còn các host còn lại sẽ bị cấm truy cập.

Ngoài ra khách hàng có thể tham khảo thêm một số các cấu hình cho dịch vụ ssh tại http://man.openbsd.org/cgi-bin/man.cgi/OpenBSD-current/man5/sshd_config.5

5. Jailed Shell SSH dành cho gói dịch vụ Hosting

Đối với gói dịch vụ Hosting của vData vẫn có hỗ trợ tính năng SSH cho khách hàng. Mặc định tính năng này sẽ bị đóng, để có thể sử dụng tính năng SSH, khách hàng liên hệ bộ phận kinh doanh để kích hoạt. Với tính năng này khách hàng có thể truy cập SSH thông qua tài khoản được cấp, được sử dụng các lệnh cơ bản của Linux. Tuy nhiên vì SSH chạy chế độ “Jailed”, nên sẽ bị giới hạn quyền quản lý và sử dụng.

Trên đây là những hướng dẫn về cách giảm dung lượng file log mysql hoặc disable log mysql mà vData muốn chia sẻ đến bạn. Nếu bạn có bất kỳ thắc mắc nào hãy comment hoặc gửi email cho chúng tôi để được giải đáp nhé! Thường xuyên truy cập vào vData để nhận được những thông tin hữu ích mới nha! Chúc các bạn thành công!

>> Tìm hiểu thêm: